脆弱性診断とは、一言で言うと「サービスに存在する問題を確認すること」です。「年1回実施することが多いこと」「自覚症状のない問題をみつける性質」などから、サービス(システム・ソフトウェア)の健康診断に例えられるの場面をよく見かけます。

セキュリティの重要性は当然理解していても、「数十〜数百万円の費用は本当に必要なのか」「払ったコストに見合うリターンは得られるのか」というのが多くの方の本音でしょう。自分でできるならそうしたい、とお考えの方もいらっしゃるかもしれません。しかし、自社に「ちょうどいい」診断とは何かを判断するのは、簡単ではありません。

この記事は、上場前後のベンチャー企業でCISO(最高情報セキュリティ責任者)を務めたプロフェッショナルが、実体験と知見にもとづき執筆しました。脆弱性診断についての基礎知識はもちろんのこと、単なる「コスト」や「守りの作業」で終わらせず、価値ある投資に変えるヒントを解説します。

そもそも脆弱性診断とは?

脆弱性診断とは、「サービスに存在する問題を確認すること」です。また、問題を見つけた後のリスク評価や改善活動をとおして、セキュリティ向上やサービス悪用の被害を防ぐことを目的としています。

絶対に実施すべきタイミングや頻度は?

絶対の基準はありませんが、エンタープライズ企業から求められるセキュリティチェックシートなどに鑑みると、多くの場合、1年に1回以上の定期的な診断、または、サービスリリースや大規模改修時の診断が求められるように思います。また、クレジットカード情報を取り扱うサービスにおいては、PCI DSS(決済カード業界データセキュリティ基準)に準拠する必要があり、その要求事項の一つには四半期に1回認定された機関(Approved Scanning Vendor)による脆弱性スキャンが求められるといったケースがあります。

専門知識がなくても自分で実施できるの?

昨今、無料のツールやAIを組み合わせることで、ある程度は自力での実施がしやすくなっているように見えます。しかしながら十分な知識がない状態で診断を実施してしまうと「サービスの破壊」「脆弱性が正しく検出できない」といった問題が起こりうるため、安易に実施することはお勧めしません。

関連記事:

脆弱性診断は「守り」だけでなく「攻め」でもある

「脆弱性診断は本当に必要なのか」「来期以降でも良いのでは」――こうした疑問をお持ちの経営者やIT責任者の方は少なくありません。確かに、目に見える売上を生むわけではないセキュリティ対策は、後回しにされがちです。しかし、適切に実施された脆弱性診断は、単なるリスク管理の手段ではなく、 有効な投資 です。なぜなら、脆弱性診断を通じて「きちんとセキュリティ対策をしている」と証明できる状況を作ることは、ビジネスの可能性を大きく広げる「攻め」の一手となるからです。

何が攻めなのか?

脆弱性診断と聞くと、多くの方は「自社を守るため」という防御的な視点で捉えがちです。しかし実際には、脆弱性診断の実施は取引先との信頼構築や、新規案件の獲得において強力な武器になります。

特にエンタープライズ企業や金融機関、官公庁などとの取引においては、セキュリティ基準を満たしていることが 必須条件 となるケースが増えています。第三者機関による脆弱性診断の実施とその報告書の提出を求められることは、もはや珍しくありません。実際、弊社の導入事例では、「脆弱性診断サービスを受けたことで、エンタープライズ企業の受注が続々と決定した」というお声をいただいています。診断を実施したことで、それまで門前払いだった大手企業との商談がスムーズに進み、結果として売上が大幅に拡大したというケースです。

つまり、脆弱性診断は「守り」の施策というより、 新しいビジネスチャンスの扉を開く鍵 なのです。セキュリティ対策を「コスト」ではなく「投資」として捉えることで、経営戦略における位置づけも変わってきます。

実施しないことによるリスク

脆弱性診断を先送りにした場合、どのようなリスクがあるのでしょうか。主なリスクは以下の3つに分類されます。

- マルウェア感染・サイバー攻撃による直接的被害

脆弱性を放置すると、攻撃者に侵入経路を提供することになります。最近特に問題となっているのが、 ランサムウェア攻撃 です。感染すると重要データが暗号化され、復旧と引き換えに身代金を要求されます。身代金の相場は中小企業でも数百万円から数千万円、大企業では億単位になることもあります。

実際によくあるのは、SQLインジェクションやクロスサイトスクリプティング(XSS)といった古典的な脆弱性を突かれるケースです。「古い攻撃手法だから対策されているだろう」と思われがちですが、新規開発したシステムや、メンテナンスが不十分なシステムでは依然として見つかることが多いのが実情です。

- 情報漏えいと社会的信用の失墜

個人情報や機密情報が漏えいした場合、金銭的損失だけでなく、企業の信用が大きく毀損されます。情報漏えいインシデント1件あたりの被害額は約3億円にのぼるとも言われています。

この金額には、以下のような費用が含まれます:

• インシデント対応費用(調査、システム復旧)

• 顧客への謝罪・補償費用

• 監督官庁への報告対応

• 広報・危機管理対応

• 取引先からの信頼回復のための施策

- 訴訟リスクと法的責任

情報漏えいが発生した場合、個人情報保護法違反により、行政処分や刑事罰の対象となる可能性があります。また、被害者からの民事訴訟も想定されます。近年では「適切なセキュリティ対策を怠った」ことが経営者の善管注意義務違反と認定され、株主代表訴訟に発展するケースも出てきています。つまり、セキュリティ対策は 法的にも経営責任の一部 として位置づけられるようになっているのです。

脆弱性診断は、単にリスクを減らすだけのものではありません。適切に実施し、その結果を示すことができれば、エンタープライズ企業との取引拡大、新規市場への参入、投資家や取引先からの信頼獲得など、さまざまなビジネス機会につながります。逆に、先送りにすることで失うものは計り知れません。金銭的被害、社会的信用、そして何より「本来獲得できたはずのビジネスチャンス」を失うことになります。

適切に実施された脆弱性診断は、有効な投資である ――この認識を持つことが、これからの経営には不可欠です。

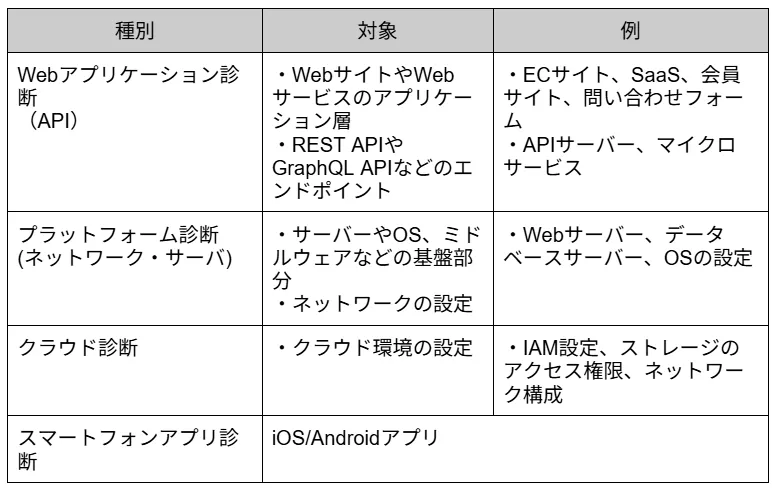

診断の対象

脆弱性診断と一口に言っても、診断の対象によって種類が分かれます。自社のシステム構成に応じて、適切な診断を選ぶことが重要です。以下の表で、主な診断の種類を整理しました。

Webアプリケーション(API)診断

SQLインジェクション、クロスサイトスクリプティング(XSS)、認証の不備など、Webアプリケーション特有の脆弱性を検査します。APIに特化した診断では認証・認可の不備、レート制限の欠如、データ漏えいのリスクなどを診断します。

プラットフォーム(ネットワーク・サーバ)診断

サーバーやOSの設定ミス、ミドルウェアの既知の脆弱性(古いソフトウェアの利用)、不要なサービスの提供等を診断します。

クラウド診断

AWS、Azure、Google Cloudなどのクラウドサービスの設定を診断します。IAM権限の過剰付与、ストレージの公開設定ミス、ネットワークの不適切な構成などを診断します。

スマートフォンアプリ診断

モバイルアプリ特有の脆弱性(データの暗号化不備、APIの不正利用、ローカルストレージにおける情報漏えいなど)を診断します。

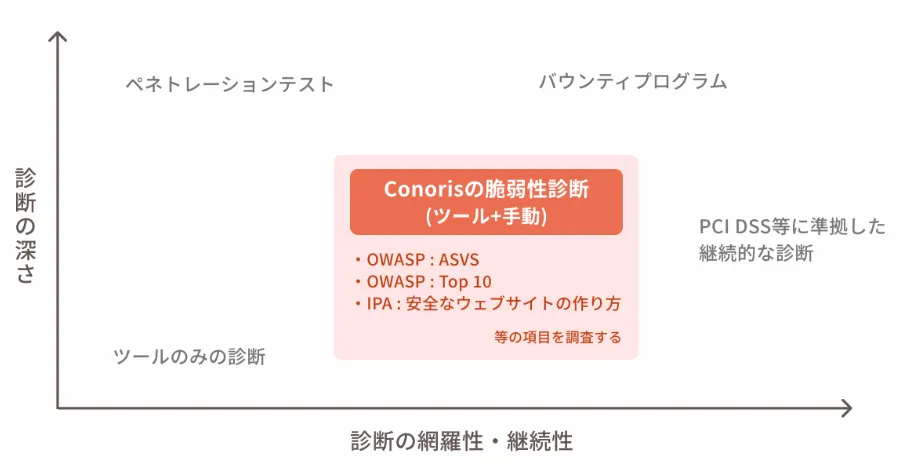

診断のレベル(深さ)

脆弱性診断には、以下のように3つのレベル(深さ)があります。最初はどのレベルで診断すればよいか悩むことがあるかと思いますが、ほとんどの企業様においては2.を実施することが最適(必要十分)である場合が大半であるように思います。

1. ツールのみの診断 :基本的なチェック(安価・短納期)

2. 手動診断 :複雑な脆弱性やビジネスロジックの不備も発見(標準的)

3. ペネトレーションテスト :実際の攻撃を再現(高度・高額)

診断の「レベル」

レベル1:ツールのみの診断(自動診断)

自動スキャンツールを使って、既知の脆弱性を機械的にチェックします。短時間・低コストで基本的な脆弱性(SQLインジェクション、XSSなど)を検出できますが、複雑な脆弱性やビジネスロジックの不備は見逃される可能性が高いです。

ビジネスロジックの不備とは?

• 「クーポンコードを複数回使える」といった設計ミス

• 「他人の注文履歴が閲覧できてしまう」という権限設定の不備

• 「価格を改ざんして決済できてしまう」という処理の不備

これらは人間が実際の業務フローを理解した上で診断する必要があります。

またAIによる診断も進歩しつつあるものの、 会員登録や退会処理など1度しか実行できない機能 は自動ツールでは十分に診断できないことが多いです。これらの機能は実際に複数回テストする必要があるため、手動での検証が不可欠です。

レベル2:手動診断(手動 + ツール併用)

自動ツールに加えて、経験豊富な診断員が手動で検査します。複雑な脆弱性や、 ビジネスロジックの不備 も診断対象となります。

レベル3:ペネトレーションテスト(侵入テスト / TLTP)

実際の攻撃者と同じ手法で、システムへの侵入を試みるテストです。レベル1・2が「できるだけ多くの脆弱性を網羅的に発見する」ことを重視するのに対し、ペネトレーションテストは「一つでも侵入経路を見つけて、そこから深く侵入していく」という1点突破型 のアプローチです。脆弱性の発見だけでなく、「実際に侵入できるか」「どこまで被害が広がるか」を検証します。

また、TLTPは「脅威主導型ペネトレーションテスト」とも呼ばれ、 実際に発生している攻撃手法や脅威情報に基づいて テストを実施する手法です。通常のペネトレーションテストが「可能な限りの攻撃手法を試す」のに対し、TLTPは「自社が実際に狙われる可能性の高い攻撃」に焦点を当てます。

例えば:

• ランサムウェア攻撃を想定した侵入シナリオ

• 標的型攻撃(特定の組織を狙った攻撃)の再現

• 内部犯行を想定したテスト

このように、より現実的な攻撃シナリオを検証することで、実戦的なセキュリティ対策の有効性を確認します。

その他

バグバウンティプログラム

世界中のセキュリティ研究者に脆弱性を報奨金付きで発見してもらう 常時実施型 の取り組みです。多様な視点から 網羅的に 脆弱性を発見できる可能性があり、単発の診断では見つけられなかった問題が報告されることもあります。

PCI DSS準拠診断

クレジットカード情報を扱う事業者に求められる国際的なセキュリティ基準(Payment Card Industry Data Security Standard)に準拠しているか確認をおこないます。 四半期ごと の脆弱性スキャンと 年次 の詳細な脆弱性診断・ペネトレーションテストが義務付けられており、 継続的かつ網羅的なセキュリティ管理が求められます。

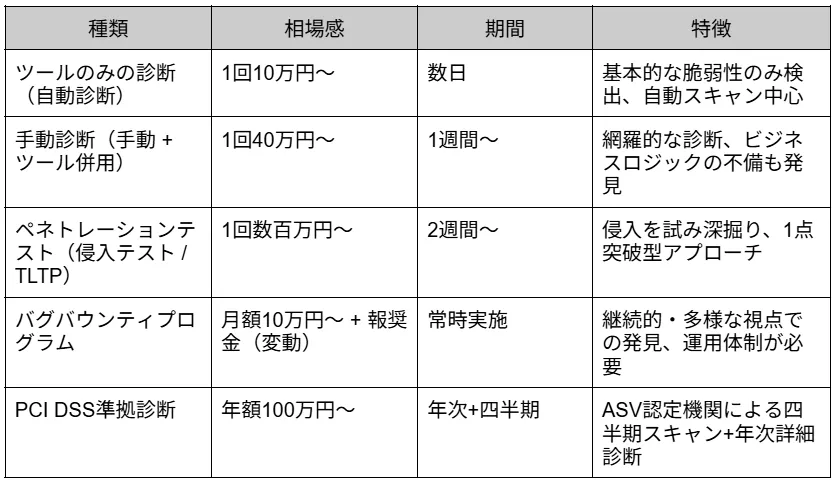

費用感

あくまで、サービスの規模によりますが費用感を示します。

関連記事:

「ペネトレーションテスト(ペンテスト)&脆弱性診断」どう使い分ける?実務の観点から徹底比較

診断の基準となるガイドライン

脆弱性診断を実施する際、以下のような国際的なガイドラインが参考にされます。

OWASP(Open Web Application Security Project) Top 10

Webアプリケーションで最も多く見られる10の脆弱性 をまとめたリストで、世界中で参照されています。認証の不備、暗号化の失敗、インジェクション攻撃などが含まれます。

OWASP ASVS(Application Security Verification Standard)

アプリケーションセキュリティの検証基準 で、「どのレベルのセキュリティ対策を実施すべきか」を段階的に示しています。レベル1(基本)からレベル3(高度)まであります。

IPA「安全なWebサイトの作り方」

日本の情報処理推進機構(IPA)が公開している 日本語のセキュリティガイドライン です。SQLインジェクション対策、XSS対策、CSRF対策などが具体的に解説されています。

診断サービス導入の流れと、つまずきやすい部分

脆弱性診断を導入する際、「何から始めればいいのか」「どこまで診断すべきか」と迷われる企業は少なくありません。本記事では、診断サービス導入の流れを4つのステップに分けて、つまずきやすいポイントとConorisでのサポート状況をご紹介します。

1.診断の対象を選ぶ

【つまずきやすいポイント】

初めて診断を実施する企業が最初に直面するのが、 「どこまでを診断対象とするか」 の判断です。

- Webアプリケーション全体か、一部の機能だけか

- APIやモバイルアプリは含めるべきか

- 予算が限られている場合、どう優先順位をつけるか

【Conorisのサポート】

診断対象の選定から専門家がサポートいたします。

- システム構成と取り扱う情報資産の確認

- リスク評価に基づいた診断範囲の提案

- 予算に合わせた段階的な診断計画

「これは診断に含めるべきか?」といった疑問にも、お見積もり前の段階から丁寧にお答えします。

2.診断の実施

【つまずきやすいポイント】

診断実施段階では、以下のような課題に直面することがあります:

- 診断環境の準備が想定以上に大変(診断対象URL/IPの情報整理など)

診断ベンダから「診断対象情報をExcelにまとめて提出してください」と言われ、診断対象のURLやIPアドレスのリストを用意する必要があります。また、Webアプリを利用するためのテストアカウントなどの準備も必要になってきます。

また以下のような技術的な準備も発生します。

・ IPアクセス制限・WAFの除外設定

診断ベンダのIPアドレスからのアクセスを許可するため、IPアクセス制限やWAF(Web Application Firewall)のセキュリティ機能を一時的に除外する必要があります。この設定変更には社内承認や作業時間が必要です。

・関係者への事前周知

診断実施中は通常と異なるアクセスパターンが発生するため、運用チームやカスタマーサポートへの事前周知が不可欠です。周知不足により、診断による通信を「攻撃」と誤認して対応してしまうケースもあります。

- 診断のスケジューリング/待ち時間

診断は大規模改修後、かつ、リリース前に実施するのが望ましいケースが多いです。後述する待ち時間を考慮しながらスケジューリングするのは困難を極めます。

ベンダに診断を依頼する場合、特に年末や期末などの繁忙期には見積もりから診断開始まで数ヶ月待たされることもあります。余裕をもったスケジューリングが必須になります。

また診断規模別の期間目安を以下に示します。

- 小〜中規模:3営業日〜2週間

- 大規模(複数システム連携):2週間〜1ヶ月以上

【Conorisのサポート】

Conorisでは、診断実施にあたってのつまずきポイントを解消するため、以下のサポートを提供します:

- 診断対象の整理を一緒に実施

複雑なExcelフォーマットへの記入は不要です。ヒアリングや弊社クロールにより診断対象を確認し、必要な情報を一緒に整理していきます。テストアカウントの準備方法についてもアドバイスしますので、初めての診断でも安心です。

また、IPアクセス制限やWAFの除外設定についても、具体的な手順をご案内し、社内での承認取得をサポートします。

- 繁忙期でもできる限り早期対応

大手ベンダのように数ヶ月待たされることはありません。お客様側で準備が整い次第、最短3営業日での診断開始が可能です。リリース前の限られた期間内での診断実施にも柔軟に対応します。

3.結果レポートの受領

【つまずきやすいポイント】

診断結果のレポートは難解で以下のつまずきやすいポイントがあります。

- レポートの専門用語が理解できない

- どの脆弱性から対応すべきか判断できない

- 開発チームへの説明が難しい

【Conorisのレポートとサポート】

Conorisでは診断 結果だけでなく、具体的な対応方法についてもアドバイス します。

- 重大度(Critical/High/Medium/Low)と影響度を明示

- 攻撃の再現手順を図解

- 具体的な修正方法とソースコード例

- 対応すべき優先順位を提案

- 充実したフォローアップサポート

4.必要に応じて再診断を実施

【つまずきやすいポイント】

脆弱性を修正した後、以下のような不安や課題が生じます

- 本当に修正できているか不安

- 自社での検証だけでは不十分ではないか

- 修正したつもりが、別の脆弱性を生んでいないか

- 再診断の費用が心配

- 再診断のタイミングが分からない

【Conorisの再診断サポート】

1. 診断後3ヶ月以内なら1回無料で再診断

Conorisでは、診断後3ヶ月以内であれば、 修正確認のための再診断を1回無料で実施します。追加費用を気にせず、安心して脆弱性を修正できます。

- 対象:修正した脆弱性の確認

- 費用:無料(3ヶ月以内1回)

- タイミング:修正完了後、随時対応

2. Webアプリ・サーバだけでなく、包括的なセキュリティ対策をアドバイス

Conorisでは、診断で発見された脆弱性への対応だけでなく、 WAFやその他セキュリティ機能、モニタリング体制 についても踏み込んだアドバイスを提供します。

- WAF(Web Application Firewall)の設定最適化

- クラウドセキュリティ機能(AWS GuardDuty、CloudWatch等)の活用

- ログ監視・異常検知の仕組み構築

- インシデント対応体制の整備

単なる脆弱性の「点」の修正だけでなく、システム全体のセキュリティレベルを「面」で向上させるための支援を行います。

3. 診断後3ヶ月間、Slackで継続的にフォローアップ

診断レポートを受け取った後も、 3ヶ月間はSlackなどのチャットツールで随時フォローアップ します。

- 「この修正方法で本当に大丈夫か?」

- 「WAFのルールをどう設定すればよいか?」

- 「新しい脆弱性情報が出たが、自社システムに影響があるか?」

こうした疑問に、いつでも気軽に相談できます。診断後も「もう一人で悩まない」環境を提供します。

「Too Much」「思っていたのと違う」を回避するための鉄則

脆弱性診断の見積もりを取ったとき、「思っていたより高い…」と感じた経験はありませんか?脆弱性診断の費用は、数十万円から数百万円まで幅広く、何が適正価格なのか判断が難しいものです。しかし、高額な診断が必ずしも自社に必要とは限りません。ここでは、予算を無駄にせず、自社に最適な脆弱性診断を選ぶための鉄則を解説します。

自社に適したサービスを選ぶ3つのポイント

脆弱性診断サービスを選ぶ際、以下の3つのポイントを押さえることで最適な脆弱性診断を実施することができます。

ポイント1:診断のスコープ(範囲)は自社に必要な範囲に絞り込めるか

診断費用を大きく左右するのが 診断対象の範囲 です。すべての機能を毎年診断する必要はありません。例えば特にWebアプリケーション診断においては以下のように計画的にローテーションすることで、毎年の診断費用を抑えつつ、全体をカバーできます。

今年度 :認証・決済・個人情報を扱う重要機能を診断

次年度 :今年度大幅な変更があった箇所 + 前年度見送った優先度低めの機能

3年目 :今年度大幅な変更があった箇所 + 残りの機能を診断

3年程度のスパンで診断計画を立て、例えば以下のような機能は診断対象から外すことを検討できます。

1. 機微情報を取り扱わない機能

以下のような機能は、優先度を下げても問題ない場合が多いです。もちろん、こうしたページでも脆弱性は存在しえますが、リスクの大きさを考えると優先度は下がります。

• 静的なコンテンツページ

• 個人情報/機微な情報を一切扱わない機能

2. 内部に閉じた機能

以下のような機能は重要ではあるものの、外部からの攻撃リスクが他機能と比較し低いため、一旦今期のスコープから外し来期に回すという判断も可能です。

• IP制限がかかっている管理画面

• 社内ネットワークからのみアクセス可能な機能

• 特定のユーザーのみが利用できる機能

3. 昨年も診断した対象で、変更がない機能

昨年診断して脆弱性がなく、その後システムに変更を加えていない機能は、今年度の診断対象から外すことができます。

ポイント2:スピードと再診断の有無

診断のスピードと再診断の有無も、重要な選定基準です。

• スピード :リリース直前で急いでいる場合、最短何日で対応可能かを確認

• 再診断 :脆弱性を修正した後の再診断がメニューに含まれるか

ポイント3:レポートの質――専門知識がなくても対策の優先順位が分かるか

診断報告書の質も重要です。技術的な専門用語だけが並んだ報告書では、社内にセキュリティ専門家がいない場合、何から手をつければいいか分かりません。

理想的な報告書とは:

• 発見された脆弱性の リスクレベルが明確

• 優先順位 がつけられている

• 具体的な修正方法 が記載されている

• 経営層向けの 要約版 がある

確認すべきこと:

サンプル報告書を見せてもらい、自社で理解できる内容かを確認しましょう。

「予算オーバー」や「思ってたのと違う」を避けるための発注前チェックリスト

脆弱性診断を発注する際、最終的に想定の1.5倍〜2倍の費用になってしまうこと、当初の想定と違っていた内容となることがあります。そうならないためにも、以下のチェックリストを活用して、事前にベンダーと認識をすり合わせることで、追加費用の発生を防ぎ、予算内で効果的な診断を受けることができます。

発注前チェックリスト

□ 診断の目的と要求事項を明確にしているか (手動診断が必須とされていないか)

□ 昨年診断した対象が今年度も含まれていないか (変更がない箇所は除外できるか)

□ 診断対象の優先度を定めているか (認証・決済など重要度の高い機能を優先的に診断できているか)

□ 診断対象の範囲は明確に定義されているか (URL一覧、API、管理画面などを具体的に共有)

□ 納期と繁忙期料金を確認したか (会計期末や年末年始は追加料金がかかる場合がある)

□ 基準に沿った診断がされているか (OWASP Top 10、ASVS、IPAの安全なWebサイトの作り方など)

□ 最新の脆弱性に対応しているか

□ 診断報告書に具体的な修正方法が記載されているか (コード例や手順書の有無)

□ 再診断の料金と条件は明確か (見積もりに含まれるか、回数制限はあるか)

□ 追加費用が発生する条件を理解しているか (範囲拡大、再診断、説明会など)

□ 免責事項を確認したか (診断中のシステム障害、未発見の脆弱性への責任範囲)

「これがほしかった!」Conorisの脆弱性診断サービス

Conorisの脆弱性診断サービスは、私たち自身がスタートアップ支援や中小企業のセキュリティコンサルティングを行ってきた経験と、お客さまから繰り返し聞いた「もっとこうだったら助かるのに」という声をもとに設計されました。多くの企業が直面していたのは、次のような課題です。

• 「大手ベンダーの診断は高額で範囲も広すぎる。必要最小限でいいのに」

• 「来月のリリース前に診断を終えたいが、通常2週間以上かかると言われた」

• 「診断結果をもらっても、その後どう対応すればいいか分からない」

• 「本当は脆弱性診断だけでなく、ISMSやセキュリティポリシーについても相談したい」

こうした声に応えるため、Conorisでは「本当に必要なものを、適切な価格とスピードで」という理念のもと、サービスを構築しました。

「スピード感と過不足のなさ」を追求したConorisの診断

脆弱性診断サービスには、大規模な網羅的診断から簡易的なスキャンまで、さまざまな選択肢があります。しかし、すべての企業に同じレベルの診断が必要なわけではありません。

Conorisの強みの一つは、お客さまの システム規模 、 ビジネスフェーズ 、 予算に応じて、過不足のない診断メニューを提案することです。社員数が数人〜数十万人といった規模の組織に所属し、セキュリティを考えてきた専門家が最適な診断メニューをご提案します。

またもう一つの強みは、 最短3日 という対応スピードです。通常、脆弱性診断には見積もりから診断実施、報告書提出までに2週間以上かかることが一般的ですが、Conorisでは効率的な診断プロセスと経験豊富な診断員体制により、短納期でも高品質な診断を提供できます。「来週のリリースまでに診断を完了させたい」「取引先から急に診断報告書の提出を求められた」といった緊急のニーズにも対応可能です。もちろん、スピード重視であっても診断の質は妥協しません。

セキュリティ相談も料金内でできる

Conorisの脆弱性診断サービスなら、診断だけでなく、ISMS取得、WAF設定、ログ管理、セキュリティチェックシート対応など、様々なセキュリティ相談が基本料金内で可能です。「何から手をつければいいか分からない」という方こそ、ぜひ一度ご相談ください。

ご相談の例

- WAFやセキュリティ機能の設定アドバイス

WAF(Web Application Firewall)を導入しているものの、設定が適切か分からない、という企業は少なくありません。診断結果をもとに、WAFのルール設定の見直しや、クラウドサービスのセキュリティ機能の活用方法をアドバイスします。

- ログのモニタリング体制構築

ログは取っているけど、何を監視すればいいか分からない」という声もよく聞きます。どのログを保存すべきか、異常検知の基準をどう設定するか、といった実務的な相談にも対応します。

- セキュリティチェックシートへの回答支援

エンタープライズ企業との取引で提出を求められるセキュリティチェックシート。専門用語が多く、どう答えればいいか悩むことも多いでしょう。Conorisでは、シートの内容を一緒に確認し、適切な回答を作成するサポートも行います。

- ISMS取得の必要性

「取引先からISMS取得を求められているが、自社に本当に必要か分からない」という相談をよく受けます。Conorisではお客様のビジネスモデルや取引先の要求を踏まえ、ISMS取得が有効かどうかを判断し、必要であれば取得支援まで対応します。詳しくはISMS取得支援サービスをご覧ください。

お問合せ・資料請求

Conorisの脆弱性診断サービスは、「スピード」「適切な範囲」「診断後のサポート」という、多くの企業が求めていた要素を実現したサービスです。過剰なサービスで予算を圧迫することなく、必要十分な診断と、その先の課題解決までを一貫してサポートします。

脆弱性診断を検討されている方は、ぜひ一度お気軽にご相談ください。

お問い合わせ・無料相談はこちらから

.webp)