※本記事は2022年6月16日にnoteにて掲載を行ったものを移管した内容になります。予めご了承ください。

日本のクラウドサービスベンダーに依頼されるセキュリティチェックシート問題、ひいては取引先リスク管理(ベンダーリスクマネジメント)の問題を解決するConorisというプロダクトを開発している会社の代表をしている井上です。

サイボウズの青野さんが以下のようなツイートを行ったところ、ものすごい反響になっています!

Conorisで取り組んでいるセキュリティチェックシートの撲滅に一歩ずつ世の中が近づいているのを感じます!

セキュリティチェックシートの問題は、大企業の情報システム部門の方が控えめで我慢強い部分が多々あることから、ベンダー側からしか語られないケースが多いのですが、ユーザ企業(セキュリティチェックを依頼する側)含めて大きな問題があるにも関わらず、その全体像が語られないことが多いので、せっかくなので本記事でまとめたいと思います。

※本当は導入部門の問題も書きたいのですが(ユーザ部門が書くべき内容をベンダーになげてくるなど)、長くなるので今回は割愛します、、

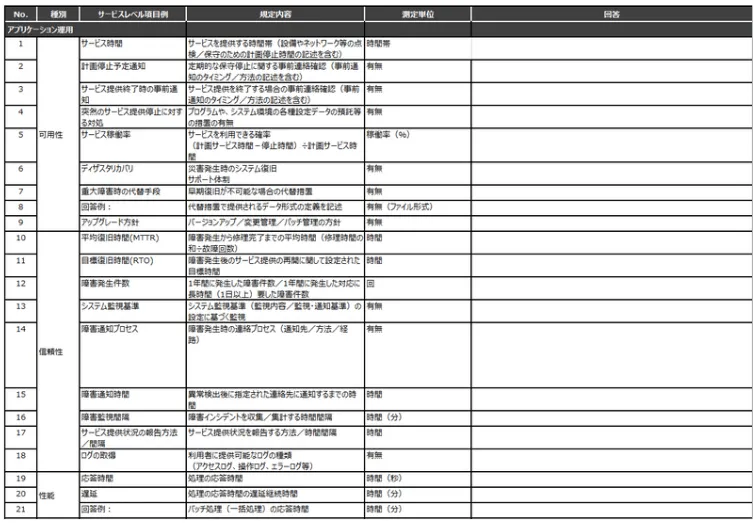

大企業クラウドサービスを導入するときに依頼される30~100問ほどのセキュリティに関する質問票のことを言います。

こういうやつです。

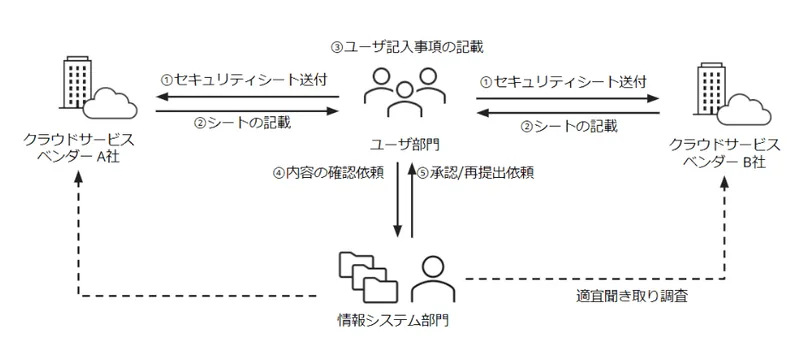

このエクセルシートを以下の図のように3者で何回もやりとりするというとても萎える仕事です。

筆者は大企業の新規事業開発部門でSaaS事業に携わっていた期間があり、回答者としても導入者としても長くこのシートに対応していましたが、

半年かけて検討したものがIP制限ができないからと入れられない認定をされたり、

期末に間に合わせようと頑張って進めていた営業案件がチェックが終わらず翌年度にずれこんだり、

といった悲しいことが沢山ありました。

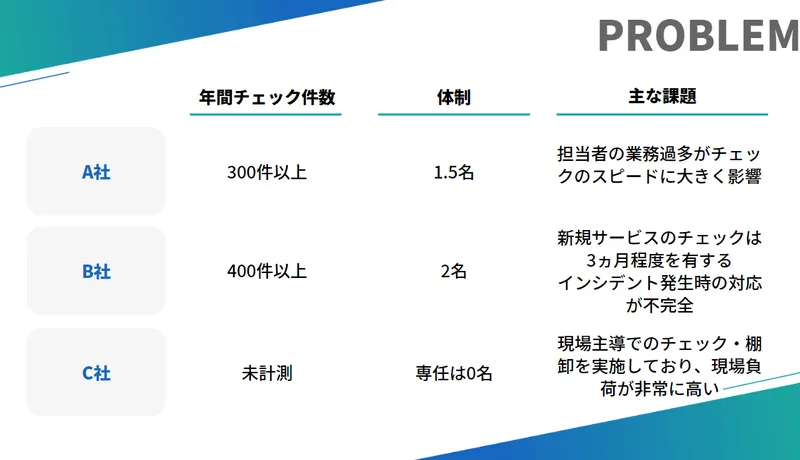

特に大手SaaSベンダーの方はとんでもない量のセキュリティチェックシートに回答をされていらっしゃいますが、大企業側もDX推進を積極的に進めている会社を中心には同じくとんでもないことになっています。

弊社でお話をさせていただく大企業の中には、年間の300-500件くらいのセキュリティチェックシートを1-2名程度(しかも大体他のセキュリティ領域と兼務、、)で対応されているケースがよくあります。

セキュリティ人材は世の中的に不足しているので、従業員規模、数万名くらいの会社でもこういう体制のことが割と普通にあります。

数の暴力もなかなかなのですが、それ以外に以下のような問題があります。

日本企業のチェックリストは、ISOやPマークにて必要となる委託先チェックの延長でやっているケースが多く、顧客個人情報を取り扱わない場合でもやたらと細かい個人情報関連の質問がはいっていることがある。

その他にも最近のパブリッククラウドを利用しているSaaSにはほとんどないデータセンターを前提とした設問になっている設問票が数多く残る。

あんなにめんどくさいことをしてクラウドサービスの導入可否をチェックしているのに、一回いれちゃうとザルという会社が多いです。

インフラや金融機関を除くと、自社・自グループで現在導入しているクラウドサービスとその管理者をリストアップできる会社は大手になればなるほど、実はかなり少ないです。

(個人的な体感だと10社いたら1-2社くらい)

そのため、こんなことが起こります。

要は、せっかくチェックしたのに、、、という状態です。

個人的にはこれが一番嫌です。セキュリティチェックという業務自体はサイバー攻撃が増加し、関連法やガバナンスが厳しくなっていく中で、あってしかるべきだと思っています。

日本でクラウドサービスの活用が進んだ結果、導入時のみのチェックで担保できない状況になっているにもかかわらず、運用がおいついていないため、中途半端になっているという現状であると理解しています。

この点については課題感を持っている情シスの方が多く、会社によってはIT監査での指摘も始まっているので、恐らく数年内に管理が強化されるとみられます。

そうすると、今後クラウドサービス提供会社には導入時だけではなく、大企業ユーザから年次チェックの依頼が増えてくることが想定され、(一度回答しているとはいえ)ますますセキュリティチェックシートの記入依頼が増えることになります。

大企業の情報システム部門はロジカルで優秀な人が多いので、彼らもこの現状が良いとは特に思っていません。設定されたルールを変えたり、効率化するソリューションがない・知らない、セキュリティに投資してもらえない状態が続いていたのです。

(なぜそういう状況になったのかも理由があるのですが、大っぴらに書きにくい理由なので、気になる人は個別に聞いてくださいw)

ツイッターで色んな悲鳴があがっていますが、上記に尽きると思います。

新規のシートだと入力に2~4時間かかると入力されている方にお伺いすることが多いです。

大手のクラウドサービスであれば、専門に対応できる人員を置いているケースもあるのですが、営業やエンジニアのリソースが成長盛りのフェーズで取られるのは経営者としては痛いところです。

しかもチェックが終わらず、導入時期が数カ月ずれることもよくあります涙

ちなみにこの問題を少しでも楽するプロダクトを絶賛準備中ですので、興味のある方は以下より事前登録ください!

https://www.conoris.jp/vendor

回答済みのチェックシートは、導入後何かインシデントなどが発生した場合、どういう内容だったか後々見返される可能性があります。

また、個人情報や機密情報を扱うサービスの場合、IT監査の対象となる可能性もあります。

そのため、最終提出版の回答した内容と送付したログを残しておくべきなのですが、特にアーリーフェーズのスタートアップの場合、この辺りをやり切れていない場合が多いです。

今回ツイートをされた青野さんが代表をされているサイボウズさんは日本のSaaSとしては珍しいですが、しっかりセキュリティ情報の開示をしています。(本当に素晴らしいです!)

詳細は過去記事をご覧ください:

【調査結果】クラウドサービスのセキュリティ情報ページの設置割合

「日本の会社はセキュリティ情報を開示したって、どうせ自社フォーマットへの回答じゃないと回答してくれないでしょ」

その主張もわかりますし、その通りの部分もあります。

だからといって開示をしないと永遠にベンダーが入力するという状況が変わりません。

大企業側も「だってクラウドサービスも全然情報開示してくれないじゃん」と思っています。鶏と卵の関係なんです。

セキュリティ上、明らかにNGなのに導入検討を進めてしまうのは時間の無駄ですが、現状ではそういったことも防げません。

クラウドサービスベンダーが率先して開示をしていくことで、ユーザ企業側を変えていく必要があります。

クラウドサービスの国際的なセキュリティ基準として、先日弊社が加盟を発表したCloud Security Alliance(CSA)が提供しているCCM/CAIQというグローバルで活用されている代表的なチェックシートがあるのですが、1500以上の会社・サービスがサイト上で260問を超えるセキュリティ情報や第三者認証情報を公開しています。

STAR Registryという制度です。

ここに掲載されているクラウドサービスは、CAIQのデータと別に公的認証を取得したり、自社でリッチなセキュリティページやリアルタイムインシデント情報ページをもっています。

こういう情報を公開することももちろんですが、エンタープライズの世界で戦うというのは「こういう情報を公開をしても問題がない水準のセキュリティ対策を行う」ということでもあるのです。

世のSaaS事業者の皆さん、CAIQを見て、自社でどのくらい対策ができているか是非検討してみてください。

できているのであれば、もったいないので積極的に情報開示を行うべきです!!

こんなことやってるの日本だけじゃないの?というツイートをよく見かけますが、残念ながらそんなことはありません。

海外でもこの業務はあり、エクセルで行われているケースもまだまだたくさんあるのが現状です。

ただ、日本と状況が異なることが大きく2点あります。

先日あるセキュリティ団体の方とお話したときもおっしゃっていましたが、欧米でもひと昔前まではセキュリティ情報を開示することで、逆に攻撃されやすくなるのでは?と公開に消極的なベンダーも多くいたものの、ここ数年で潮目がすっかり変わったそうです。

背景としては、以下の点があげられます。

日本でもよくあるのですが、MFA(多要素認証)ができないとサービス導入ができない会社が、MFAに対応していないサービスを検討するのって時間がもったいないんですよね。

一方で、ベンダーからすると機能がないからとリードがこないのは困るので、あえて載せていなかったりします。

(そうじゃないというサービスもあると思いますが)

ベンダー側の主張としては、すごく大きな案件だったら作ります!というのもありますし、実際そういうこともあるので、その気持ちも含めてよくわかるのですが、結果としてユーザのクラウドサービス購買検討プロセスを悪くしています。

そのため、海外のBtoBサービスは、ある程度顧客がつき始めると早々にセキュリティ対策を実施、製品ページやCSAのCAIQなどで自社のアセスメントを公表するのが一般的になりつつあります。

それでも個別のチェックシートを依頼される場合もありますが、ユーザ側で記入をしたり、情シスが公開情報を見ることでチェックが完了するケースもでてきます。

まだまだ海外もエクセルでやりとりしている会社が多いですが、大企業向けにセキュリティチェックシートやその他の委託先のアセスメントをオンラインで実施・管理できるベンダーリスクマネジメントツールという領域が存在し、マーケットリーダーが数多く存在します。

詳細は過去記事を参照下さい:

【解説】2024年までに7700億円の市場規模になるといわれているベンダーリスクマネジメント領域

こういったツールはセキュリティチェックシートのテンプレートを複数種類プロダクト内で持ち、企業はテンプレートの質問と自社独自のカスタム設問、両方を組み合わせたチェックシートの作成が可能です。

※ちなみに弊社で開発しているConorisもこれができまして、7種類・400問以上の設問マスタから自由に組み合わせができます。

システム化されることで、ベンダー側は簡単に過去回答を流用したりもできますし、何よりエクセルから解放されます。

ただまだマーケット自体がここ数年でやっと海外でも盛り上がり始めたところというフェーズですので、日本で本格展開しているところは少ないことや商習慣的に少し異なることもあるから、弊社では日本企業にあったベンダーリスクマネジメントツールとしてConorisを開発しており、今後日本でも必要とされるツールになるのではと考えています。

約2年この問題の解決の糸口を考え、Conorisというプロダクトを開発を行う上で、日本でトップクラスにこの業務についてヒアリング・リサーチをしてきたと自負しているので、世の中が盛り上がっている今、感じている現状をまとめてみました。

えらそうに書いていますが、Conorisもベータ版をリリースしたばかりとまだセキュリティ情報の開示がすすめられていません。

しかし、CTOとは率先して、セキュリティ情報の開示を行うSaaS会社になろうと決めていますので、情報開示に向けて諸々準備を進めている状況です!

異論反論こうしたほうがいい!などございましたら、是非ツイッターなどでご連絡ください!

ソリューションの形はまだ模索中ですが、Conorisは絶対にこの問題を解決します!

たまたま来週の火曜日、前述したCloud Security Allianceのセミナーで今回言及しているCCM/CAIQのクラウドサービスリスク評価活用方法についてご紹介させていただく予定です!

ご興味がある方は是非ご応募ください!

日時:2022年6月21日(火)18:30-20:00

場所:オンライン

参加費: 無料(CSA非会員も参加可)

お申込みURLhttps://www.cloudsecurityalliance.jp/site/?page_id=22798&fbclid=IwAR0SQuF-Qbqir1yFoo51su5ULMArO4nTVLuhOtexToD426_zUhB-K8WXIdY