セキュリティにおいて脆弱性対策は切実です。本記事では、「CVE(Common Vulnerabilities and Exposures)」に焦点を当て、その役割や管理手法に迫ります。セキュリティの基盤となるCVEを活用した脆弱性への対処法や、CVE識別番号の脆弱性割り当てプロセス、そして実際の脆弱性への対処法や予防策を効果的に探ります。また、CVEと脆弱性についての深い理解を促し、確実な対策を講じる手助けとなる情報を提供します。

セキュリティの基盤となる「CVE」を活用した脆弱性への対処法

セキュリティの礎となる「CVE(Common Vulnerabilities and Exposures)」を理解し、その活用方法を探求していきましょう。CVEは脆弱性への対処を支え、その概要や重要性、識別番号の理解が脆弱性対策の鍵となります。本節では、CVEの概略から深堀りしていき、その管理手段やポイントに迫ります。

CVE識別番号の理解と脆弱性を知る鍵

CVE識別番号は、統一された脆弱性の命名規則を提供し、それによって情報共有と協力が円滑に進みます。CVE識別番号は「CVE-YYYY-NNNN」の形式で表され、各部は以下のように読みます。

「YYYY」:脆弱性が発見または報告された年を示します。

「NNNN」:年ごとの4桁以上の数字で、脆弱性を一意に識別します。

このCVE識別番号を通じて、セキュリティ専門家や関連するベンダーは素早く対処策を講じ、ユーザーコミュニティにも迅速に情報提供が行うことが可能となります。CVEの重要性は、脆弱性が発見された場合に全世界で一貫した議論と対応が可能になる点にあります。CVE識別番号を通して、セキュリティ専門家が共通の言語で脆弱性に対処できることは、セキュリティの向上とコミュニティ全体の安全性に寄与します。

CVEの管理手段とそのポイント

CVEの効果的な活用には、適切な管理手段とそのポイントを理解することが不可欠です。CVEの管理には以下のポイントが挙げられます。

まず、CVE識別番号の追跡と更新が重要です。セキュリティデータベースやベンダーの情報源を確認し、新たに割り当てられたCVE識別番号や関連情報の追跡を行いましょう。これにより、最新の脆弱性情報にアクセスできます。

次に、CVE識別番号を組織内で効果的に共有する仕組みを整える必要があります。セキュリティベンダーへの迅速な通知手順や一般ユーザーコミュニティへの公開方法を確立し、情報の迅速な共有を実現します。

これらのポイントを遵守することで、CVEの効果的な管理が実現し、セキュリティの向上に寄与します。

CVE識別番号の脆弱性割り当てプロセス

CVEの管理を行っている米国の非営利団体「MITRE Corporation(以下、MITRE社)」は、CVE識別番号を脆弱性に正確に割り当てるために、検証プロセス、割り当て手順、データベース登録手続き、そして公開と情報共有のプロセスを鮮明に定義しています。これらのステップを順に見ていきましょう。

検証プロセスの詳細

脆弱性の発見後、CVE識別番号の割り当てプロセスには検証が欠かせません。この段階では以下の詳細なプロセスが行われます。

投稿された脆弱性の確認

CVEの運営者であるMITRE社を含むCVE採番機関は、報告された脆弱性(*)を検証します。例えば、ウェブアプリケーションにおけるSQLインジェクションの可能性が指摘された場合、実際にその手法を用いて攻撃を模擬し、問題の存在を確認します。これにより、報告が根拠に基づいているかを確認します。

*脆弱性の報告者には、ベンダーや一般の方、セキュリティを研究している方々等が含まれます。

脆弱性がCVEの基準に合致するかの検証

次に、CVEの基準に合致するかどうかを確認します。CVEは一貫性を保つために標準化されており、これに適合しない脆弱性は正確に識別されません。たとえば、脆弱性が特定の条件下でのみ発生する場合、その条件を詳細に記述し、他の環境でも再現可能かどうかを検証します。

このような検証プロセスを経て初めて、CVE識別番号が正確に割り当てられ、セキュリティエコシステムにおいて信頼性の高い情報が提供されます。

CVE識別番号の割り当て手順

CVE識別番号の割り当ては、慎重な手順に基づいて行われます。以下はその具体的な手順です。

識別的なCVE識別番号の生成

報告された脆弱性に基づいて、新たなCVE識別番号が生成されます。この番号は一意であり、脆弱性を特定するための鍵となります。たとえば、特定のソフトウェアに関する脆弱性が報告された場合、そのソフトウェアの種類や影響の程度に基づいて、新たなCVE識別番号が付与されます。

割り当てられた番号の一意性の確認

生成されたCVE識別番号が既存のデータベースと重複していないかを確認します。これにより、同じ脆弱性に対して重複して異なるCVE識別番号が割り当てられることを防ぎます。データベース内で一意であることが確認されたら、その番号が脆弱性に正確に関連付けられます。

この手順により、CVE識別番号は脆弱性を一意に特定し、セキュリティコミュニティにおいて情報を迅速かつ正確に共有するための基盤となります

データベース登録手続き

データベースへの脆弱性情報の正確な登録手続きは、セキュリティの確保と対策の迅速な展開に不可欠です。このプロセスには以下の手順が含まれます。

登録に必要な情報の整備

まず最初に、CVE識別番号に関連する脆弱性についての情報を整備します。これには、脆弱性の詳細な説明、影響を受けるソフトウェアやシステムのバージョン、脆弱性の深刻度などが含まれます。例えば、特定のソフトウェアの脆弱性に対する修復パッチやセキュリティアップデートのリリース情報が挙げられます。

データベースへの正確な情報の記入

整備された情報が揃ったら、それをCVEの中央データベースに正確に記入します。データベースへの登録には標準化されたフォーマットが使用され、情報の一貫性を保ちます。この段階では、脆弱性が修復されたか、あるいは対処策が提供されている場合はそれも含め、最新の情報が記載されます。

データベースに正確な情報を迅速かつ適切に登録することで、セキュリティコミュニティが迅速な対策を講じ、ユーザーが脆弱性に対して適切な対応を取ることが可能となります。

公開と情報共有のプロセス

脆弱性に対する公開と情報共有はセキュリティの重要な側面であり、セキュリティベンダーや一般ユーザーコミュニティへの適切な通知手順が求められます。

セキュリティベンダーへの通知手順

CVE識別番号が割り当てられた脆弱性に対して、セキュリティベンダーに迅速かつ効果的に通知する手順が重要です。これには、CVEの重要性や深刻度に応じて緊急の通知が含まれます。通知には修復策や回避策、あるいは一時的な対処法などが含まれ、セキュリティベンダーはこれを元にユーザーコミュニティに対して適切な対策を提供します。

一般のユーザーコミュニティへの公開方法

一般のユーザーコミュニティに対する情報の公開も重要です。これには、CVE識別番号と脆弱性に関する明確で理解しやすい情報を提供することが含まれます。セキュリティベンダーが提供した対策やアップデートに関する情報も含まれ、ユーザーが脆弱性に対して迅速に対応できるようにします。

MITRE社とCVE採番機関はこのプロセスを通じて、脆弱性情報の迅速かつ効果的な共有を支援し、セキュリティの向上に寄与しています。

CVEと脆弱性への対処法/効果的な予防策

CVEなどを用いた脆弱性への対処法では、セキュリティの向上に向けて具体的な手法を検討します。例えば、CVE識別番号を追跡し、脆弱性が特定された場合、それに対応するセキュリティパッチやアップデートを素早く適用することが不可欠です。

CVEなどを用いた脆弱性への対処法

企業や組織がセキュリティを強化するためには、CVE(Common Vulnerabilities and Exposures)などの情報を活用した脆弱性への効果的な対処が欠かせません。以下に対処法の例を示します。

パッチ適用の定期的な実施

最新のセキュリティパッチを適用することは、システムやアプリケーションの脆弱性から保護する重要な手段です。定期的なパッチ適用を行い、未修正の脆弱性を最小限に抑えましょう。

ネットワーク監視と脆弱性スキャン

定期的なネットワーク監視により、異常なトラフィックや挙動を検知し、早期に対応できます。また、脆弱性スキャンを実施してシステムやアプリケーションの弱点を洗い出し、修復策を検討しましょう。

セキュリティ意識向上のトレーニング

従業員がセキュリティに対する理解を深めるトレーニングを実施しましょう。フィッシング攻撃やソーシャルエンジニアリングなどに対する警戒心を醸成し、セキュリティリテラシーを向上させます。

ネットワークのセグメンテーション

ネットワークをセグメント化することで、攻撃の拡大を防ぎます。センシティブな情報やシステムを分離し、セキュリティを段階的に強化します。

これらの手法を組み合わせ、CVEなどの情報を活かした包括的な対策を実施することで、組織全体のセキュリティを確保できます。

CVEなどを用いた予防策:脆弱性を防ぐための手段

企業や組織は、脆弱性を未然に防ぐためにさまざまな手段を講じています。これには以下のような予防策が含まれます。

侵入検知システム(IDS)の導入

侵入検知システム(IDS)を導入することで、ネットワークやシステムに不正アクセスや異常な挙動が検知されるようになります。異常が検知されれば、即座に対応することでセキュリティを維持できます。

定期的なデータのバックアップ

定期的なデータのバックアップは、サイバー攻撃やデータ損失時に重要な情報を復旧できる保険のような存在です。バックアップは別の場所に保存され、災害に備える重要な手段となります。また、ランサムウェア攻撃からの復旧に役立ちます。

最新のセキュリティ技術の採用

セキュリティ技術は急速に進化しています。最新の脅威に対抗するため、組織は最新のセキュリティ技術やツールを採用し、システムをアップデートすることが必要です。EDR(Endpoint Detection and Response)などが挙げられます。

脆弱性管理プログラムの実施

組織は脆弱性を防ぐために積極的なアプローチを取ります。これには、脆弱性管理プログラムの実施が不可欠です。このプログラムは、脆弱性の定期的なスキャン、優先順位付け、そして効果的な対策の実施を含みます。組織は継続的な監視とトレーニングを通じて、脆弱性に対する堅固な防衛策を構築します。

これらの手段を組み合わせ、包括的な予防策を構築することが、組織のサイバーセキュリティを向上させる鍵となります。

CVEと脆弱性への理解を深め、確実な対策をしよう

脆弱性に立ち向かうためには、CVEの理解が不可欠です。CVEはセキュリティの課題を明確にし、効果的な対策を講じるための鍵です。組織は積極的なアップデートとパッチ適用を通じて、潜在的な脆弱性に対処すべきです。また、最新のセキュリティ技術を取り入れ、定期的なデータのバックアップと脆弱性管理を徹底することが重要です。

総合的かつ統合されたアプローチが求められます。セキュリティは一過性の対応ではなく、組織文化として浸透させるべきものです。最後に、セキュリティ教育とトレーニングを通じて従業員の意識を高め、組織全体で安全なサイバー環境を築くことが重要です。

これらの手法を組み合わせ、継続的なモニタリングと改善を行うことで、組織は持続的かつ確実なセキュリティ対策を実現できます。

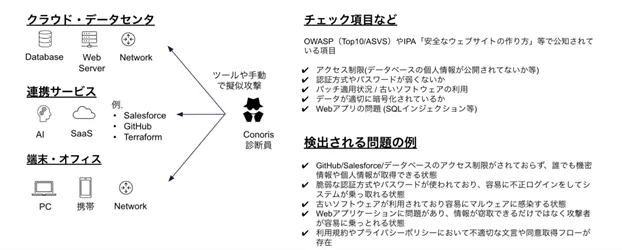

Conoris 脆弱性診断

Conoris Technologiesでは、上場前後のスタートアップでCISOを経験した者が低価格で脆弱性診断サービスを提供しています。

2025年、7月時点では大きく以下3つのサービスで提供しています。

・コンサルティング(診断結果の丁寧なご報告、セキュリティ相談)

・Webアプリケーション診断

・サーバー/ネットワーク診断

https://www.conoris.jp/security-assessment

診断サービスを契約いただくと、基本料金の中にコンサルティングサービスが含まれており、セキュリティに関することは何でもご相談可能です。

.webp)