近年のテクノロジーの急速な進化に伴い、セキュリティの脅威も日々進化しています。特に脆弱性情報の収集とその自動化は、セキュリティプロフェッショナルや組織にとって不可欠な課題となっています。この記事では、脆弱性情報収集と自動化の重要性に焦点を当て、最新のデータベース検索手法や自動化ツールの選定、収集プロセスについて解説します。セキュリティ対策の最前線で活躍するために必要な情報とツールの選定について、詳細に掘り下げていきましょう。

脆弱性情報の必要性と収集の自動化

脆弱性情報は絶え間ないサイバー脅威に立ち向かう上での不可欠な要素です。セキュリティ専門家や情報セキュリティ担当者は、脆弱性に関する最新かつ正確な情報を手に入れ、それに基づいて迅速かつ効果的な対策を講じる必要があります。このセクションでは、脆弱性情報の重要性と影響に焦点を当て、適切な検索方法と効果的な収集の自動化手法を理解しましょう。

脆弱性情報の背後にある重要性と影響

脆弱性とは、システムやソフトウェアに存在する未解決のセキュリティ上の弱点であり、これが悪意ある攻撃者に悪用されると、深刻なセキュリティインシデントが引き起こされる可能性があります。企業や組織は脆弱性情報を正確に把握することで、システムやネットワークにおける潜在的な脅威に対処し、セキュリティを向上させることができます。脆弱性情報の収集は、予防的なセキュリティ対策の礎となり、未然にセキュリティ問題に対処するための重要な手段となります。

効果的な収集の自動化手法の理解

脆弱性情報の収集を効果的に行うためには、適切な検索方法と自動化手法の理解が不可欠です。従来の手動収集では追いつかない情報の増加と迅速な対応が求められる中、自動化は重要な解決策となっています。

効果的な自動化手法の一環として、スクリプトやツールの活用が挙げられます。スクリプトを使用することで、定期的かつ効率的に情報を取得し、即座に変更された脆弱性にも対応できます。また、APIを利用して外部データベースと連携することで、リアルタイムかつ包括的な情報収集が可能です。

自動化手法の理解は、情報セキュリティの向上と迅速な対応に繋がります。これにより、組織は新たな脅威にいち早く対処し、セキュリティポリシーを実践的に実現することができます。

検索キーワードの選定と効果的な絞り込み方法

脆弱性情報の収集においては、適切な検索キーワードの選定とその効果的な絞り込み方法が重要なポイントです。正確で具体的な検索キーワードを使用することで、目的に合致した情報を素早くかつ効果的に収集できます。

まず、一般的な脆弱性情報を得るためには、CVE(Common Vulnerabilities and Exposures)などの公共の脆弱性データベースを対象に検索を行います。

絞り込み方法としては、時間軸や影響度合い、対象となるシステムの種類などを考慮し、余分な情報を排除することが求められます。これにより、収集した情報がより使いやすくなり、迅速な対策の立案が可能となります。

最新テクノロジーの動向とトレンド分析

脆弱性情報の収集において、最新のテクノロジー動向やセキュリティトレンドの分析は欠かせない要素です。急速に進化するテクノロジーに伴い、新たな脅威や脆弱性が常に現れています。こうした情報を把握することで、組織はより迅速で効果的な対策を講じることが可能です。

トレンド分析には、セキュリティニュース(threatpost.comなど)や業界レポートの積極的な追跡が必要不可欠です。これにより、組織は未然に新たなセキュリティ課題に対処し、システムやネットワークを守り抜くことが可能となります。

最新テクノロジーの動向とトレンド分析は、将来のセキュリティ戦略の立案やリスクマネジメントに大きく寄与します。脆弱性情報収集の自動化において、常に最先端の情報を追求する姿勢が求められます。

収集結果の詳細分析と情報の抽出手法

脆弱性情報を収集した後、その収集結果を詳細に分析し、有用な情報を抽出することが不可欠です。詳細な分析は、脆弱性の深層理解や組織にとっての具体的な脆弱性への対策の策定につながります。

収集結果の詳細な分析には、以下の手法が有効です。

1:脆弱性の重要度評価

収集した脆弱性情報に対して、CVSS(Common Vulnerability Scoring System)などの評価基準を使用して、各脆弱性の重要度を評価します。これにより、対応すべき脆弱性の優先順位を付けることができます。

2:攻撃可能性の分析

収集した情報を元に、実際にシステムが攻撃可能な状態にある確率やリスクを分析します。これにより、最も影響力のある脆弱性に集中的に対処できます。

3:関連情報の抽出

収集した情報と既存のデータベースやセキュリティ情報とを照らし合わせ、関連性の高い情報を抽出します。これにより、脆弱性の背後にある潜在的な脅威や攻撃手法を洗い出すことが可能です。

以上の手法を駆使し、収集した情報から得られる知見を具体的な対策に結びつけることで、組織はより効果的かつ効率的なセキュリティ対策を展開できるでしょう。

自動化におけるデータベース利用時の注意点とセキュリティ対策

脆弱性情報の収集を自動化する際、データベースの利用は効果的かつ迅速な情報取得のために重要です。しかし、その際にはいくつかの注意点とセキュリティ対策が必要です。

データベース利用時の注意点

まず、データベース利用時の注意点として、適切な検索クエリの設定が挙げられます。検索クエリの精度を高め、不要な情報を排除することが、収集結果の品質向上に繋がります。また、過度な検索回数や負荷をかけないよう、データベースサーバーに対する適切なアクセス管理も不可欠です。

セキュリティ対策

セキュリティ対策としては、データベースへのアクセス時に暗号化を導入することが重要です。脆弱性情報は敏感であり、その取得過程でのセキュリティ侵害は避けるべきです。また、アクセスログの定期的な監査や、不正アクセスに対する早期の検知システムの実装もセキュリティを向上させます。

これらの注意点とセキュリティ対策を踏まえつつ、データベースを効果的に活用することで、脆弱性情報の検索・収集をより効率的で信頼性の高いものにすることが可能です。

自動化ツールの選定と脆弱性情報の収集プロセス

効果的な脆弱性情報収集には適切な自動化ツールの選定が不可欠です。このセクションでは、異なる自動化ツールのカテゴリや特徴、ツール選定時のポイントについて詳しく解説します。各ツールのメリットや利用例を理解し、皆さんの環境に最適なツールを選定する際の参考になれば幸いです。

自動化ツールのカテゴリと特徴の理解

自動化ツールは脆弱性情報の収集において重要な役割を果たします。これらのツールは様々なカテゴリに分類され、それぞれ異なる特徴を持っています。

1:スキャナーツール

最初に挙げられるのは「スキャナーツール」です。これらのツールは自動的にネットワークやシステムをスキャンし、脆弱性を検出します。

2:クローラーツール

「クローラーツール」はウェブ上の複数のソースから情報を収集し、脆弱性情報を抽出します。

3:エクスプロイトツール

「エクスプロイトツール」は検出された脆弱性を実際に利用し、攻撃を模倣して評価を行います。

これらのツールを選定する際には、組織のニーズや利用目的に応じて適切なカテゴリを選ぶことが重要です。スキャナーツールは全体のセキュリティ状態を確認する際に有用であり、クローラーツールはウェブアプリケーションの脆弱性を洗い出すのに適しています。エクスプロイトツールは攻撃シナリオの検証に役立ちますが、慎重な利用が求められます。

自動化ツールの理解と選定により、脆弱性情報の検索・収集を迅速かつ効果的に進めることが可能となります。

ツール選定時のポイントと成功事例の活用

ツールの選定には慎重な検討が必要です。まず、信頼性と正確性が不可欠です。ユーザーレビューや業界の評価を確認し、信頼性の高いツールを選びましょう。

次に、ツールのカテゴリを選択します。組織の要件に応じて、スキャナー、クローラー、エクスプロイトツールなど、最適なツールを見極めます。

成功事例も重要です。同様の状況で成功している事例を参考にし、ツールの実力や適用範囲を確認します。他の組織の成功体験から学ぶことで、失敗を回避できるかもしれません。

これらのポイントを考慮してツールを選定することで、脆弱性情報の検索・収集をより効果的かつ効率的に進めることができます。

脆弱性情報の収集自動化のメリットと利用例の紹介

脆弱性情報の収集自動化およびその管理において様々な具体的な利用例が存在します。

1:リアルタイムな通知と迅速な対応

セキュリティチームは自動化ツールを活用して、システムに影響を及ぼす新たな脆弱性が発見された場合に即座に通知を受け取ることができます。例えば、特定の脆弱性に関する公開情報やCVE(Common Vulnerabilities and Exposures)のデータを監視し、変更があればリアルタイムで通知を受け取ります。これにより、迅速な対応や修復作業が可能となります。

2:脆弱性の修復状況のモニタリング

自動化ツールはシステム内の脆弱性が修復されたかどうかを定期的にモニタリングできます。具体的な例として、新しいセキュリティパッチがリリースされた場合、ツールはそれを自動的に検出し、修復プロセスが完了したかどうかをチェックします。これにより、未修復の脆弱性を見逃すリスクを低減します。

3:脆弱性のトレンド分析と予防策の検討

自動化ツールは複数のデータソースから脆弱性情報を継続的に取得し、それを分析することができます。これにより、特定の脆弱性が特に多発している傾向や攻撃パターンの変化を把握し、予防策を検討する際の基礎情報とすることができます。例えば、特定の業界や特定の技術において増加している脆弱性に対して重点的な対策を講じることが可能です。

これらの具体的な利用例により、自動化ツールが脆弱性情報管理においていかに効果的かが理解され、セキュリティ対策の向上が期待できます。

自動化ツールを活用した脆弱性情報の収集におけるポイントと注意事項

脆弱性情報の自動化ツールを利用する際には、いくつかのポイントと注意事項が存在します。

1:データの正確性と信頼性の確認

ツールが提供する脆弱性情報が正確で信頼性があるかどうかを確認することが必要です。誤検知や未検知が発生する可能性があるため、複数の情報源と照らし合わせながらデータの信頼性を確認しましょう。

2:過度な依存の回避

自動化ツールは補助ツールであり、完全に人手を介さずに運用することは難しい場合があります。運用上の判断や状況に応じて、人の介入が必要な場合も考慮しましょう。過度な依存を避け、ツールと人の役割を適切にバランスさせることが重要です。

3:システムへの影響の最小化

自動化ツールがシステムに与える影響を最小化するために、適切な設定やスケジュールの調整が必要です。無駄な負荷や混乱を避けるために、収集プロセスの実行タイミングや頻度を検討し、適切に調整しましょう。

これらのポイントと注意事項を踏まえながら、自動化ツールを活用することで、より効果的で効率的な脆弱性情報の収集が可能となります。

総括: 脆弱性情報収集とデータベース検索の自動化

自動化を駆使した脆弱性情報収集は、セキュリティ対策の鍵となります。正確で迅速な情報の入手が、効果的な対策へつながります。データベース検索を自動化することで、膨大な情報から本質を見極め、セキュリティの脅威に迅速に対処できます。自動化ツールの選定や注意点を把握し、組織のセキュリティを強化する一助となるでしょう。

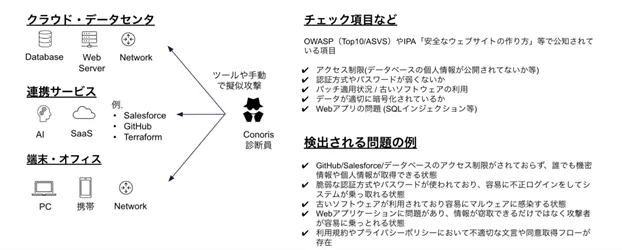

Conoris 脆弱性診断

Conoris Technologiesでは、上場前後のスタートアップでCISOを経験した者が低価格で脆弱性診断サービスを提供しています。

2025年、7月時点では大きく以下3つのサービスで提供しています。

・コンサルティング(診断結果の丁寧なご報告、セキュリティ相談)

・Webアプリケーション診断

・サーバー/ネットワーク診断

https://www.conoris.jp/security-assessment

診断サービスを契約いただくと、基本料金の中にコンサルティングサービスが含まれており、セキュリティに関することは何でもご相談可能です。

.webp)